Eén van de meest besproken security incidenten van de laatste tijd is het e-mail incident van Hugo de Jonge. Als minister gebruikte hij zijn privémail tijdens de corona crisis omdat het praktisch was. Hij heeft het hele beveiligingssysteem gebypassed. Zo zijn er ook andere incidenten waar wij van kunnen leren, zoals Hof van Twente, Lochem, Universiteit Maastricht en ga zo maar door. De vraag die je jezelf nu dus stelt is, hoe cyberweerbaar is jouw organisatie? En welke risico’s neem je?

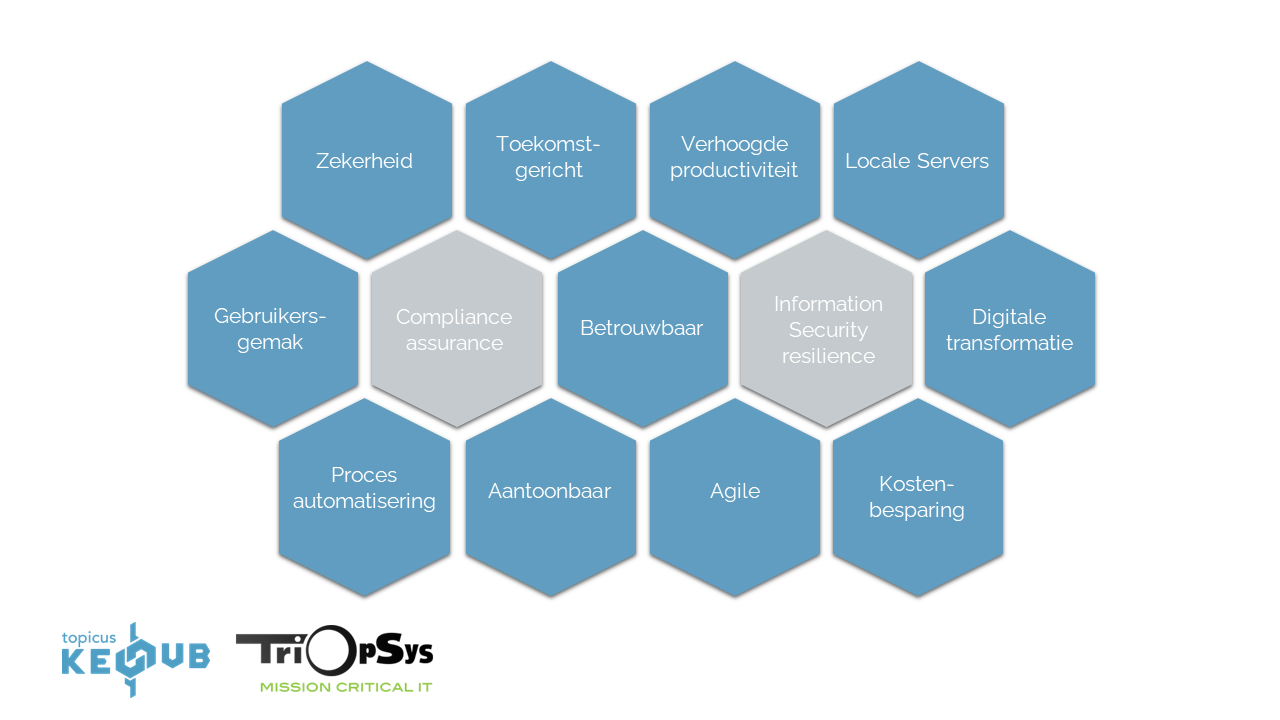

Rondom het thema cyberweerbaarheid hebben TriOpSys en KeyHub een round table sessie georganiseerd. Aan deze sessie hebben verschillende verantwoordelijken van ZBO’s (Zelfstandige bestuursorganen) deelgenomen. Het doel is om kennis te delen en verbinding te creëren tussen diverse ZBO’s op het vlak van cyberweerbaarheid. De besproken topics worden in deze blog belicht.

Impact op de wereld van nu

Organisaties hebben in de afgelopen jaren thuiswerken moeten faciliteren. Dit betekent grootschalig adoptie van Office 365, cloudwerkplek en Teams. Instanties zoals de GGD hadden een goed beveiligde omgeving nodig voor informatievoorziening, gegevensuitwisseling en ketensamenwerking. Kort gezegd is er een exponentiële verhoging van IT vraagstukken.

Rusland heeft ook hun frequentie in cyber attacks verhoogd, vooral na de start van de oorlog in Oekraïne. De FBI en andere inlichtingendiensten waarschuwen dat niet alleen bedrijven maar hele landen plat gelegd kunnen worden door deze hacks. Cyber attacks van zulke magnitudes zijn niet dingen die recent plaatsvinden. Denk bijvoorbeeld aan Stuxnet, een schadelijk computerprogramma, dat gebruikt werd om de nucleair programma van Iran te saboteren.

Technologie blijft ontwikkelen en cybercriminelen worden steeds slimmer. Hoe lossen we dit op?

Aantoonbaarheid

Het was vroeger voldoende om een beleidsnotitie beschikbaar te hebben. In het kader van kwaliteitsmanagement was het voldoende als processen waren beschreven. Tegenwoordig volstaat dit niet meer. Nu is het nodig om cyberweerbaarheid aantoonbaar goed geregeld te hebben.

Het zelf beheren van een IT-omgeving is beheersbaar, maar buiten de deur is een organisatie afhankelijk van de leverancier. Hoe weet je dat je leverancier in control is? Op blauwe ogen geloven..? SOC2 is leuk, maar op welke control points is dit gebaseerd?

Aantoonbaarheid kent meerdere vormen en is niet alleen zwart op wit. ISO27001? SOC2? Of juist BIO – standaard voor de overheid. Het alleen behalen van een certificering is niet het enige bewijs dat het binnen de organisatie goed geregeld is. Van belang is dat er juist goed aandacht wordt besteed aan risicomanagement. Wat zijn je belangrijkste assets? Kroonjuwelen? Hier moet je maatregelen op inzetten.

Misvattingen

IT’ers krijgen als verantwoordelijken voor cyberweerbaarheid nogal eens te maken met misvattingen. Cyber security is niet de verantwoordelijkheid van een individu, maar juist een collectieve inspanning. Cyber security is iets van ons allemaal.

Met (gebruiksvriendelijke) toegang en cultuur kan je veel voorkomen. Een cultuur creëren waarin iedereen cyber awareness omarmt, draagt bij aan het beveiligen van een IT-omgeving (organisatie).

Governance

Men moet in staat zijn om in de koude én warme fase van een crisis te kunnen acteren, dus zowel preventief als responsief. Een besturingsvraagstuk wordt complexer in grote omgevingen.

Je moet je afvragen, wordt de organisatiestructuur wel eens getest? Testen we of wij een crisis kunnen aanpakken? Worden de juiste mensen benaderd… Met de huidige personeelstekorten kunnen niet altijd tijd maken om een simulatie in te plannen.

ISO 27001 gehaald? Dan ben je compliant, maar Hugo kan nog steeds mailen. Je kan techniek inzetten en veel dichttimmeren, maar mensen klikken nog steeds op phishing mail. Het komt erop neer dat je op alle aspecten zal moet inzetten. Cruciaal is dat cyber awareness in de cultuur komt van de organisatie , zodat veilig werken een automatisme wordt.

Benieuwd naar de gezondheid van jouw IT-systemen? Bekijk de 360º ICT Health Scan van TriOpSys.

.jpeg?width=290&name=WhatsApp%20Image%202022-04-08%20at%209.23.16%20AM%20(1).jpeg)